“看见+处置”重塑数字安全新范式:360本地安全大脑推介

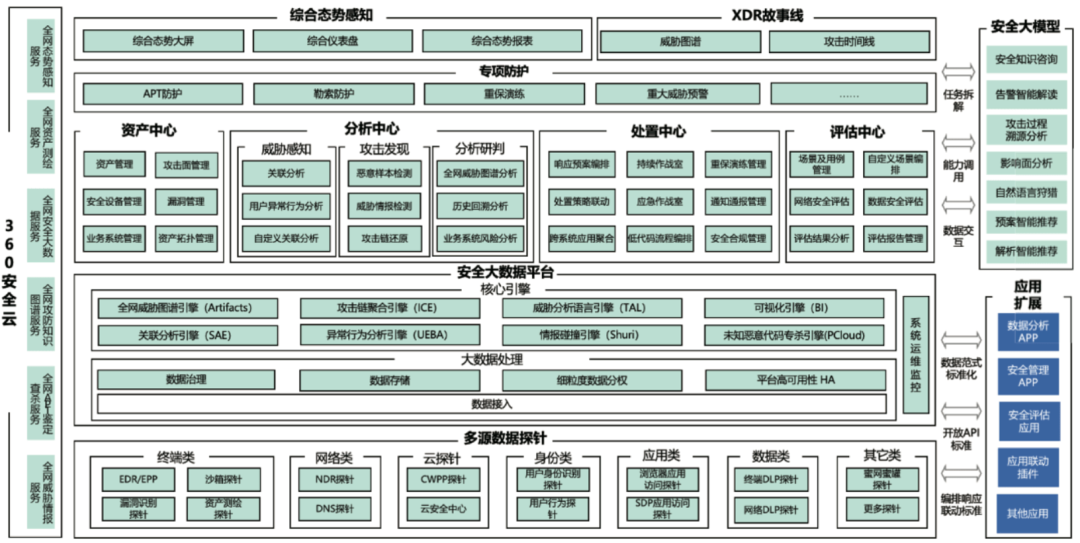

在勒索病毒、数据泄露频发的当下,企业安全防护需从"被动防御"转向"主动狩猎"。近期本人深度体验了360本地安全大脑,这套集智能分析、威胁预警、快速响应于一体的安全平台,真正实现了"全域防护,智能决策"的目标。以下是核心功能实测揭秘!

智能分析中心:从日志到告警的"透视眼"

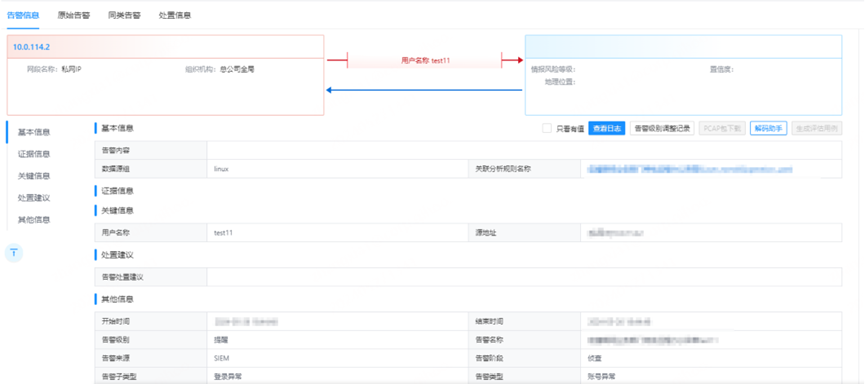

▶ 威胁图谱:实体关联一目了然

实战演示:选择某失陷主机IP,系统自动绘制威胁图谱,清晰展示攻击路径、关联账号、恶意文件等全链路信息,攻击溯源时间从小时级缩短至分钟级

▶ UEBA用户行为分析

异常检测:某员工凌晨2点频繁访问核心数据库,系统自动标红预警,经核查确认为异常行为,成功阻断数据泄露风险。

威胁预警中心:未卜先知的"安全哨兵"

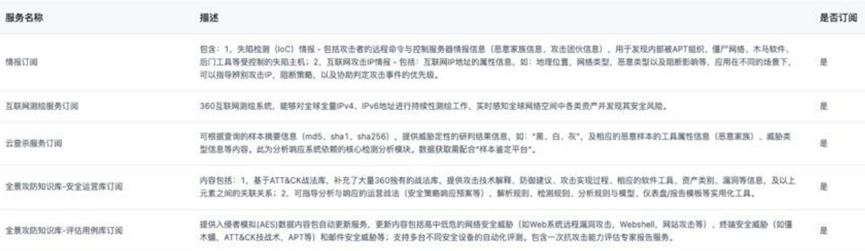

▶ 云端情报驱动

实战价值:对接360威胁情报云后,提前72小时收到APT组织攻击预警,通过预案编排自动封禁高危IP。

自定义防护:企业可自主订阅资产暴露面、弱口令扫描等专项情报,构建专属安全防护体系。

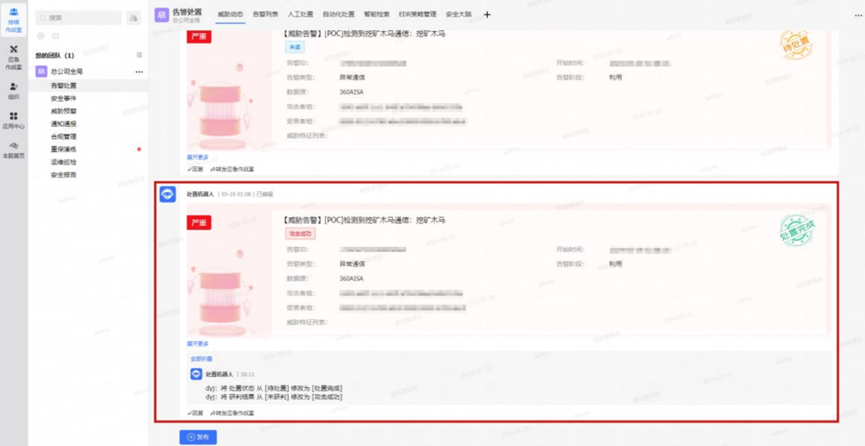

应急处置中心:SOAR让响应快人一步

▶ 自动化预案库

处置效率:内置20+预设剧本,发现勒索病毒攻击时,一键触发"封禁IP+隔离主机+通知责任人"流程,5分钟内完成处置闭环。

实操体验:从接入到处置的全流程演练

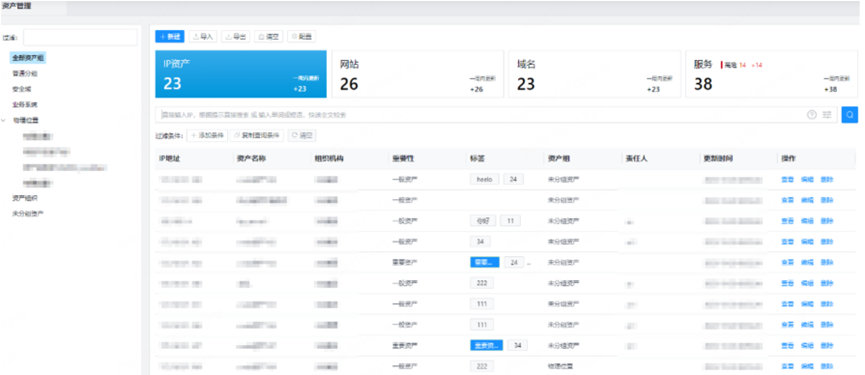

Step1:资产全域纳管

智能发现:系统自动扫描内网存活主机、开放端口、运行服务,甚至识别出未登记在册的"影子IT资产"

脆弱性管理:对接Nessus扫描工具,漏洞修复进度可视化追踪,高危漏洞自动标红提醒。

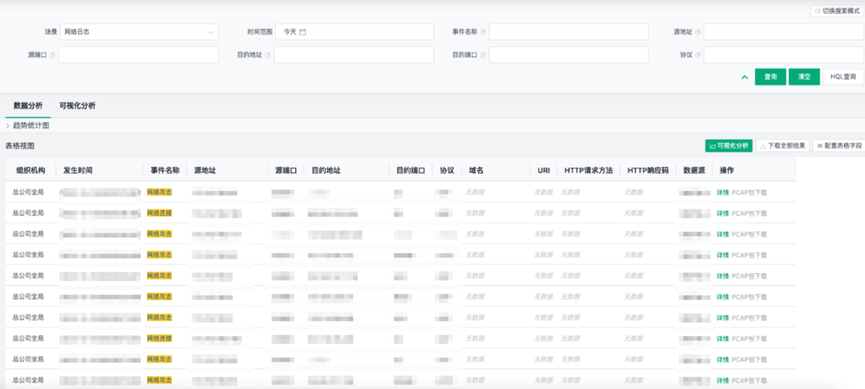

Step2:威胁狩猎实战

日志全量接入:日均处理5000万+条日志(含XDR探针、防火墙、WAF等),HQL检索3秒返回结果,精准定位异常行为。

高级威胁检测:通过沙箱检测发现未知恶意文件,样本哈希自动上传至云端鉴定,形成完整攻击证据链。

Step3:告警处置闭环

智能分级:根据ATT&CK技战术模型自动分级,高危告警直接触发SOAR预案。

证据链追溯:选中一条勒索病毒告警,自动关联原始日志、关联资产、威胁情报,30秒生成完整攻击报告。

用户体验:安全运维的"幸福感"提升

新手友好:内置200+预设规则库、自动化资产发现等功能,IT小白也能快速上手。

性能强悍:单机支持百万级EPS处理,某客户日均1TB日志接入仍稳如磐石。

扩展性强:支持与SIEM、SOC等第三方平台对接,满足不同企业的个性化需求。

总结:企业安全防护的"终极形态"

360本地安全大脑通过"智能分析+自动化响应+可视化研判"三大核心能力,实现了从被动防御到主动狩猎的跨越式升级。无论是中小企业的低成本安全加固,还是大型企业的复杂攻防对抗,都能提供"量身定制"的解决方案。

适用场景:

✅ 政企单位等保合规建设

✅ 金融行业APT防护

✅ 制造业勒索病毒防御

✅ 互联网公司安全运营中心(SOC)建设

一句话总结:如果你正在寻找一款能"思考"、会"学习"、敢"战斗"的安全防护系统,360本地安全大脑绝对值得一试!

若您的企业正面临数据安全防护压力,欢迎联系我们获取360本地安全大脑产品体验或《行业解决方案白皮书》。